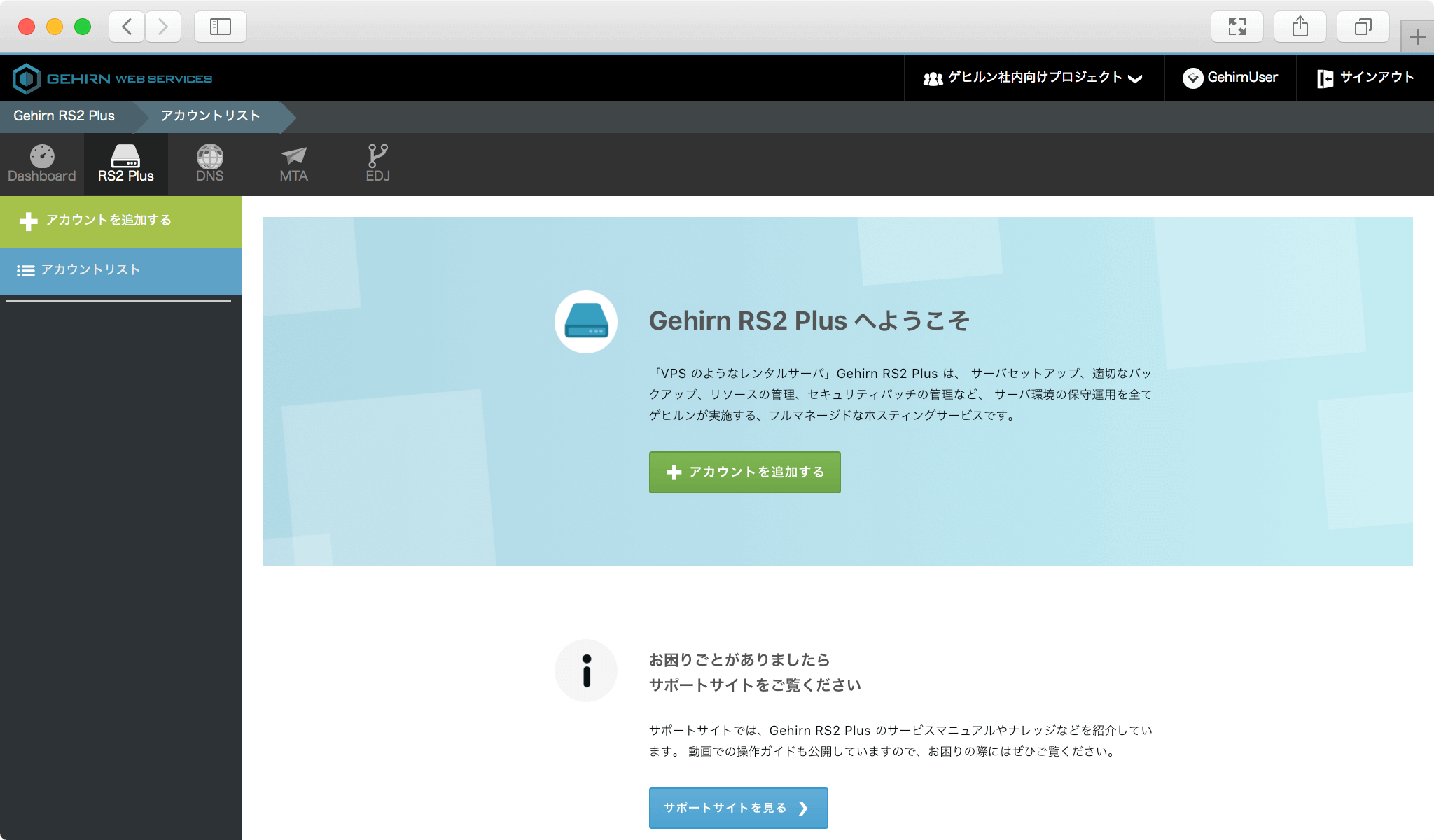

Gehirn RS2 Plus

概要 ¶

Gehirn RS2 Plus は、マネージドなホスティング環境を提供するレンタルサーバーサービスです。初期費用が不要で最低利用期間はありません。

他社が提供する共用ホスティング(いわゆるレンタルサーバーサービス)と同様に、ファシリティの管理、OS ・ミドルウェアの管理はゲヒルンが行います。しかし、RS2 Plus は他社が提供する共用ホスティングとは違い、VPS に使用される技術を使用して、仮想専有型のサーバー上にお客様の環境を構成して提供しています。

より詳しく説明すると、RS2 Plus はホスト マシン上に KVM を使用して、1 つの契約(アカウント)ごとに 1 つの仮想マシン(VM)を作成します。この仮想マシンは、契約プランに応じて CPU やメモリといった計算機リソースが割り当てられ、割り当てを超える計算機リソースを使用しないように制限が行われています。仮想マシンプロセスには、Linux Security Modules が提供する強制アクセス制御が実施され、他の仮想マシン プロセスに干渉したり、不正にデータを読み書きできないようになっています。お客様のアカウントは仮想マシンによって他のアカウントと分離しているため、仮に、他の仮想マシン内で悪意のあるアプリケーションが実行されたり、Linux カーネルの脆弱性によって特権に昇格されたりした場合でも安全を確保できます。

これらの仕組みによって、RS2 Plus は高い安定性と安全性を提供します。

注意

RS2 Plus は、root 権限を提供しません。必要なアップデートやメンテナンスはゲヒルンが行っています。SSH を使用することはできますが、一般ユーザ権限のみが提供されます。サーバの設定を自由に変更できない場合があります。root 権限を必要としている場合は、本サービスはお客様の用途に適していません。

トラフィックの制限

RS2 Plus は、インターネットとの通信に次のような制限があります。これらの制限をお客様が変更することはできません。

- 外部宛の 25 番ポート発信トラフィック(egress)が制限されています。このポートは通常、SMTP でメールを送信するときに使用するものです。不正なメールの送信に使用されることを防ぐため、RS2 Plus はこのポート宛の通信を破棄します。サブミッション ポートの 465 や 587 は許可されます。

- HTTP(ポート 80)、HTTPS(ポート 443)、SSH(各アカウントに 1 つのポートが割り当てられます)以外の着信トラフィック(ingress)は破棄されます。お客様がアカウント内で TCP や UDP 接続を着信するアプリケーションを実行しても、トラフィックは到達しません。ただし、HTTP/HTTPS/WebSocket トラフィックの場合には、サイトの TCP バックエンドを使用してトラフィックをお客様のアプリケーションにルーティングするよう設定できます。

アカウント ¶

RS2 Plus では、契約をアカウントといいます。RS2 Plus は、このアカウントを単位として契約プランに応じた料金が計算されます。実行する Web サイト(ドメイン)の数、データベース数、UNIX ユーザ数、ネットワーク トラフィックやストレージボリュームへの I/O といったリソースの使用に応じた料金は発生しません。

このセクションでは、アカウントの作成と削除についての操作方法をご紹介します。

サイト ¶

RS2 Plus では、お客様の持ち込んだ独自ドメインを使用して Web サイトを構成できます。1 つのアカウントのなかに複数の Web サイトを構成することができます。構成できる Web サイト数に制限はありません。

RS2 Plus の Web フロントエンドが使用するグローバル ネットワークは、エニーキャストを使用した世界規模のネットワークで、レイヤー 4 までの DDoS 攻撃を緩和できるように設計されています。世界 80 か所以上に設けられた拠点のうち、アクセス元に最も近いエッジネットワークを経由してトラフィックが処理されるため、高いパフォーマンスと優れたレイテンシを提供します。

独自ドメインを使用する ¶

お客様がお持ちの独自ドメインを使用して Web サイトを構成する場合、DNS に A レコードもしくは CNAME レコードを設定する必要があります。設定方法は、お客様の DNS ゾーンをホストしている DNS プロバイダにより異なります。

ホスト名を持たないネイキッド ドメインを設定する場合 ¶

example.com. のような、ホスト名(サブドメイン)を持たないドメイン名には、CNAME レコードを設定することができません。 この場合には、下記の A レコードを設定します。

@ IN A 35.227.220.44IPv6 を使用する場合は、下記の AAAA レコードを設定します。

@ IN AAAA 2600:1901:0:5f82::ホスト名を持つサブドメインを設定する場合 ¶

www.example.com. のような、ホスト名(サブドメイン)を持つドメイン名には、CNAME レコードを設定できます。CNAME レコードに下記の参照先を設定します。

(ホスト名) IN CNAME rs2plus.gehirn.ne.jp.参考

すでにメールサーバを運用していたり TXT レコードが設定されたりしているなど、CNAME を設定すると使用中の他のサービスに支障をきたす場合には、「ホスト名を持たないネイキッド ドメインを設定する場合」で指定されている IP アドレスを A/AAAA レコードに設定することもできます。

同じドメイン名の Web サイトが複数存在する場合

複数のアカウントに同じドメイン名の Web サイト設定が存在する場合、RS2 Plus の Web フロントエンドは、Web サイト設定の作成日時が最も古い設定を使用します。そのため、新しい Web サイト設定は、古い設定を削除するまで Web フロントエンドでは有効になりません。

タイムアウト ¶

RS2 Plus の Web フロントエンドは、バックエンド アプリケーションから 60 秒間レスポンスを受け取れない場合にタイムアウトします。タイムアウトした場合には、バックエンド アプリケーションに代わって、Web フロントエンドがクライアントに対して 502 エラーもしくは 504 エラーをレスポンスします。

gzip 圧縮転送 ¶

RS2 Plus のフロントエンドは、クライアントが HTTP リクエスト ヘッダにAccept-Encoding: gzip を含んでリクエストした場合、次のファイル タイプに一致するレスポンスを自動的に圧縮して転送します。ただし、レスポンスされるコンテンツが 20 バイト以上で、バックエンドが Content-Length ヘッダを付与している場合に限ります。

- text/html

- text/plain

- text/css

- text/xml

- text/javascript

- application/xml

- application/xml+rss

- application/javascript

- application/json

- image/svg+xml

バックエンド ¶

RS2 Plus では、お客様の Web サイトを実行するミドルウェアをApache、NGINX、TCP、リダイレクト の 4 種類から選択することができます。

- Apache

- Apache は、一般的な共用ホスティング型レンタルサーバで伝統的に使用されてきました。そのため、他のホスティングサービスで使用していた. htaccess ファイルや .htpasswd をそのまま使用することができます。

WordPress プラグイン(特にキャッシュ系プラグイン)のなかには、.htaccess に直接設定を書き込んで制御するものもあります。そのため、多くの場合、従来からの Web サイトに変更を加えることなく RS2 Plus 上で Web サイトを構成することができます。 - NGINX

- NGINX は、VPS ユーザに使用されることが多い Web サーバ ソフトウェアです。他の VPS サービスで NGINX を使用していたお客様は、設定を移行することができます。

RS2 Plus では、上級者のためにアドバンスモードを用意しています。コンソールから「アドバンスモード」を使用することで、nginx.conf の設定を変更することができます。

アドバンス モードについて

ゲヒルンでは、お客様がアドバンス モードで個別に設定なさる NGINX の設定や動作に関するお問い合わせを承っておりません。アドバンスモードを使用して設定を変更し、Web サイトの挙動やセキュリティに関する問題が生じた場合でも、ゲヒルンでは責任を負いかねます。十分注意して設定してください。 - TCP

- RS2 Plus では、TCP バックエンドを使用することで、お客様がアカウント内で実行している任意の TCP ポートで接続を待ち受けるプログラムに HTTP/FastCGI/WSGI プロトコルで接続を転送することができます。

- リダイレクト(転送)

- リダイレクト機能では、設定画面からサイトのリダイレクト(転送)を設定することができます。

.htaccessやnginx.confを書く必要はありません。

HTTP のリクエストを HTTPS にリダイレクトする ¶

バックエンドに Apache を使用しており、.htaccess を使用して特定のディレクトリ配下への HTTP リクエストを HTTPS に転送するには、.htaccess に次のような設定を記述します。

RewriteEngine On

RewriteCond %{ENV:HTTPS} !on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]サイト全体に HTTPS を適用する場合

Web サイト全体で HTTPS(常時 HTTPS)化する場合には、この方法ではなく後述する「セキュリティ ヘッダの設定」のStrict-Transport-Security を設定することをお勧めします。

バックエンドに転送される HTTP リクエスト ヘッダ ¶

お客様のアカウントのサイト バックエンドに HTTP リクエスト ヘッダを転送する際に、RS2 Plus のホストが自動的に付与するリクエスト ヘッダは次の通りです。なお、この値は HTTP クライアントが付与していた場合でも、RS2 Plus のホストによって強制的に上書きされます。

これ以外のリクエスト ヘッダは、HTTP クライアントのリクエストがそのままパス スルーされます。

- Host

- お客様のサイトのドメイン名がセットされます。

- X-Real-IP

- リクエストしてきたクライアントの IP アドレスがセットされます。

- X-Forwarded-For

- プロキシしたサーバを示します。通常は

10.0.3.2がセットされます。 - X-Forwarded-Proto

- クライアントがリクエストしたプロトコルを示します。

httphttpswswss

アクセス ログおよびエラー ログ ¶

各バックエンドが処理したアクセス ログおよびエラー ログは/var/log/sites/[ドメイン名] ディレクトリに記録されます。ログは毎日ローテーションされ、最大 7 世代保存されます。最新世代以外のログは gzip 圧縮されて保存されます。

セキュリティヘッダの設定 ¶

RS2 Plus では、Web コンソールから次のセキュリティ ヘッダを設定することができます。これらの設定値は、RS2 Plus が HTTP レスポンス ヘッダに自動的に付与します。

- X-Frame-Options

- この設定は、

付与しないDENYSAMEORIGINALLOW-FROM

X-Frame-Options ヘッダは、ページを <frame> または <iframe> の内部に表示することを許可するかを示すことができます。

DENYを選択した場合、他の悪意あるページからこのヘッダを設定したページコンテンツを呼び出すことができません。SAMEORIGINでは、呼び出し元と呼び出し先が同一オリジンの場合にのみ許可します。 詳しくはMozilla Developer Network を参照してください。 - Content-Security-Policy

- この設定は、

付与しないdefault-src 'self';img-src *任意の値

Content-Security-Policy ヘッダは、ページの挙動についてポリシーを定義するものです。 このヘッダを正しく設定すると、XSS のためにインジェクションされたインラインのコードを無効化したり、実行可能なスクリプトの提供元のドメインを指定することで身元の分からないスクリプトの実行を無効にできます。 詳しくはMozilla Developer Network を参照してください。

- X-XSS-Protection

- この設定は、

付与しない無効(0)有効(1; mode=block)

X-XSS-Protection ヘッダは、ブラウザの XSS フィルタの設定を指定できます。 Internet Explorer の一部のバージョンでは、XSS フィルタに挙動に起因して XSS が生じる問題が報告されていることから、mode=block がついた設定のみを利用できるようにしています。 ゲヒルンでは、このオプションを有効にすることを推奨しています。

- X-Content-Type-Options

- この設定は、

付与しない有効(nosniff)

X-Content-Type-Options HTTP レスポンス ヘッダは、Content-Type ヘッダで宣言された MIME タイプをブラウザが無視しないようにするためのオプションです。 Internet Explorer はこのオプションを指定しない場合に、Content-Type ヘッダを無視して自動的にファイルタイプを類推します。 この挙動により、画像やプレーン テキスト ファイルに含まれる JavaScript のコードがブラウザ上で実行され、XSS(クロスサイト スクリプティング)が発生することがあります。 Internet Explorer 8 以降で有効です。 こうした Internet Explorer の挙動を防止するためにゲヒルンではこのオプションを有効にすることを推奨しています。

- Strict-Transport-Security

- この設定は、

有効(1 年)有効(6 ヶ月)有効(3 ヶ月)有効(1 ヶ月)有効(14 日間)有効(7 日間)有効(3 日間)有効(1 日間)テスト用(10 分間)任意無効

HTTP Strict Transport Security(しばしば HSTS と略されます)は、HTTP の代わりに HTTPS を用いて通信を行うよう、Web サイトからブラウザにに伝達するためのセキュリティ機能です。 このオプションを有効にすると、一度 HTTPS でアクセスしたことのあるクライアントはそのキャッシュを保持する限り、HTTP 接続を強制的に HTTPS にリダイレクトします。 HTTPS と HTTP が混在するサイトでこの設定を有効にすると無限にリダイレクトループが生じ、HTTP で提供しているページが閲覧できなくなりますので注意が必要です。 ゲヒルンでは、常時 HTTPS 化したサイトでは長期間(6 ヶ月以上)有効になるように設定することを推奨しています。 前述のとおり、よくテストするか、サイトの全ページを HTTPS で提供するようにしてください。

HTTP アクセスのリダイレクト

Strict-Transport-Security を無効以外 に設定した場合、すべての HTTP アクセスは自動的に HTTPS にリダイレクトされます。 - X-Permitted-Cross-Domain-Policies

- この設定は、

付与しない有効(master-only)

X-Permitted-Cross-Domain-Policies は、Flash が読み込む crossdomain.xml の読み込みについて読み込み元を許可するものです。 master-only を設定すると、/crossdomain.xml のみが許可されます。

- X-Download-Options

- この設定は、

付与しない有効(noopen)

X-Download-Options は、ダウンロードしたファイルを、ブラウザが直接開けないようにするオプションです。 noopen を設定すると、ダウンロードダイアログ画面から「開く」を選択できなくなります。

HTTPS ¶

RS2 Plus では、お客さまが持ち込んだ X.509 形式のサーバ証明書を使用して Web サイトを構成できます。秘密鍵の形式は PEM エンコードされた PKCS #1 (RSA)、 PKCS #8 (RSA 及び ECC) 並びに EC 秘密鍵をサポートします。

パスフレーズで保護された秘密鍵について

RS2 Plus ではパスフレーズで保護された秘密鍵をサポートしていません。次のコマンド例を参考にパスフレーズによる保護を解除した秘密鍵をご利用ください。

$ openssl pkcs8 -topk8 -nocrypt -in ./privkey.encrypted.pem証明書の変更と反映 ¶

Web サイト設定から証明書を変更すると、新しい証明書がすべてのエッジ ロケーションに反映されるまで最大で 10 分程度かかる場合があります。

RS2 Plus がサポートするプロトコル ¶

RS2 Plus は、 TLS 1.2 および TLS 1.3 をサポートします。

TLS 1.0/1.1 の無効化について

PCI DSS v3.2 の要件に準拠するため、TLS 1.1 以下のバージョンのプロトコルを無効化します。2018 年 6 月 20 日以降、TLS 1.0 及び TLS 1.1 では接続できません。

お客様が暗号スイート(鍵交換や認証の種類、暗号のアルゴリズム・鍵長・暗号化利用モード・ MAC アルゴリズム)を気にする必要はありません。ゲヒルンがすべてマネージドでベスト プラクティスを設定します。

RS2 Plus は、鍵交換方式に ECDHE (一時的楕円曲線 Diffie-Hellman)のみサポートします。 ECDHE は PFS(Perfect Forward Secrecy: 前方秘匿性)を持ちます。また、 RS2 Plus は暗号モードに AES-GCM および ChaCha20-Poly1305 をサポートします。いずれの暗号モードも AEAD(Authenticated Encryption with Associated Data: 認証付き暗号)となります。

参考

DH 鍵交換のセキュリティは、ドメイン パラメータの品質で決まりますが、ホスティングサービス事業者のなかには、PFS に対応していなかったり、DH パラメータの強度が不足しているままサービスを提供しているところも珍しくありません。ゲヒルンでは、セキュリティの専門チームや PKI(Public Key Infrastructure; 公開鍵暗号基盤)の有識者により、RS2 Plus の暗号スイートが適切に設定されるよう定期的に見直しています。

HTTP/2 ¶

RS2 Plus では、TLS 拡張による ALPN(Application-Layer Protocol Negotiation)をサポートしているため、HTTP/2 プロトコルにネゴシエーションすることができます。HTTP/2 により、複数のストリームを扱えるため、HTTP/1.1 よりもレスポンスの改善が見込めます。

SNI による HTTPS ¶

RS2 Plus は、お客様の Web サイトへの TLS 接続を有効にする場合、SNI(ServerName Indication)による名前ベースの TLS 接続を使用しています。IP アドレスベースの TLS 接続はサポートしていません。

セッションキャッシュおよびセッションチケット ¶

RS2 Plus は、セッション キャッシュを使用して、TLS を再接続する際のパフォーマンスを最適化しています。一方、セッション チケットは、TLS のセキュリティ モデルを破壊し、PFS を無力化してしまうおそれがあるため、RS2 Plus では無効になっています。

OCSP ステープリング ¶

証明書の有効状態を確認するための OCSP(Online Certificate Status Protocol)には、いくつかの欠点があります。1 つ目は、クライアントが TLS コネクションを確立する際の問い合わせリクエストにかかるレイテンシにより、Web サイトへの接続に時間がかかることです。2 つ目は、ユーザがどの Web サイトを閲覧したか OCSP サーバ設置者である認証局に知られてしまうことです。これは Web サイトへ訪問するユーザのプライバシーに関わる問題です。

これらの OCSP の欠点を解消するため、RS2 Plus は、OCSP ステープリングに対応しています。OCSP ステープリングは HTTPS が有効なアカウントの Web サイトで自動的に構成されます。これにより、クライアントが OCSP レスポンダに問い合わせる必要がなくなり、Web サイトへの接続のレイテンシが改善します。また、OCSP ステープリングにより、クライアントが認証局の OCSP レスポンダにアクセス記録を残さなくなるため接続ユーザのプライバシーを保護することができます。

データベース ¶

RS2 Plus では、MySQL を使用することができます。1 つのアカウントのなかに複数のデータベースを構成することができます。構成できるデータベースの数に制限はありません。

他社の共用ホスティング サービスでは、データベース サーバも共有となっていて、他のユーザの負荷に影響を受けることがありますが、RS2 Plus のデータベースは、アカウント内で動作するため、他のアカウントの影響を受けません。また、接続元もローカルからの接続に限定されているため、外部のネットワークや他のアカウントから意図せず接続される心配もありません。

ご利用になれる MySQL のバージョンは ソフトウェアバージョン一覧 をご確認ください。

注意

RS2 Plus は、MySQL の root 権限を提供しません。必要なアップデートやメンテナンスはゲヒルンが行っています。一般ユーザ権限のみが提供されるため、データベースの設定を自由に変更できない場合があります。root 権限を必要としている場合は、本サービスはお客様の用途に適していません。

ローカル ホストからの接続に限定されています

RS2 Plus の MySQL はローカル ホストからの接続のみが許可されます。外部のネットワークや別なアカウントからの接続は行なえません。どうしても外部から RS2 Plus のアカウント内の MySQL に接続する必要がある場合には、SSH のローカル ポート フォワードを利用して下さい。ただし、ゲヒルンではこの操作による動作を保証しません。

$ ssh -p (ポート番号) -L 3306:localhost:3306 (ユーザー名)@*****.gehirn.ne.jp既定値 ¶

RS2 Plus の MySQL は、次の既定値を持ちます。これらの値はテーブル作成時に上書きすることができます。

- デフォルトのストレージエンジン

- InnoDB

- デフォルトの文字コード

- utf8mb4

- デフォルトの照合順序

- utf8mb4_0900_ai_ci

データベースへの接続方法 ¶

RS2 Plus の MySQL では、ユーザ名はデータベース名と同一 に設定されます。

DSN(Data Source Name)形式の場合、mysql://dbname:password@localhost:3306/dbname と表現されます。

UNIX ユーザの追加 ¶

ユーザを作成すると OS のローカル ユーザ アカウントが作成されます。ユーザは必ず users グループと www-data グループ、それに作成したユーザ名と同じ名前のグループの 3 つに所属します。 ユーザ名と同じ名前のグループがプライマリ グループとなり、users と www-data はサブ グループです。

ホームディレクトリは /home/ユーザ名 として作成されます。 このホーム ディレクトリの所有権は作成されたユーザのみが持っており、他のユーザがこのディレクトリにアクセスすることはできません。 そのため、他のユーザと共有しないデータを保存したり、プログラムごとにユーザを分けて、悪意のあるプログラムが実行された場合でも、ほかのユーザのホームディレクトリのデータに影響を及ぼさないようにすることができます。

/var/www ディレクトリは www-data グループへのアクセスが許可されているため、すべての UNIX ユーザがこのディレクトリにアクセスできるため、Web サイトの共同管理を行うことができます。

注意

プロセス機能を使用した場合に、supervisorctl コマンドを通じて他のユーザからもプロセスの起動や終了を操作されるおそれがあります。 またログ ファイルにも全ユーザがアクセスできます。 プロセス機能を使用する場合には、共同管理者以外のユーザに UNIX ユーザを作成しないでください。

注意

1つの RS2 Plus アカウント内でプロセスやサイト毎に共同管理できる UNIX アカウントを制限したいという要件は満たしません。その場合には、RS2 Plus アカウントを別に契約してアクセスできるユーザを分ける必要があります。

注意

1つの UNIX ユーザを複数人で共有することはおすすめしません。なるべく必要な人それぞれに UNIX ユーザを作成してください。

UNIX ユーザの認証方式設定 ¶

RS2 Plus では、UNIX ユーザへのアクセス認証に、公開鍵方式、パスワード方式、パスワード+タイムベース認証方式を使用することができます。SSH や SFTP、SCP を使用する場合、通常は公開鍵方式でログインすることをおすすめします。そのために、公開鍵を UNIX ユーザに登録する必要があります。パスワード方式は必要がある場合に限って有効にしてください。パスワード方式を有効にする場合には、合わせてタイムベース認証を有効にすることをおすすめします。

UNIX ユーザへのアクセス ¶

UNIX ユーザを使用して、SSH や SFTP アクセスをする場合には、Web コンソールの UNIX ユーザ ページに表示されている「SSH コマンド例」を参考にしてください。SSH アクセスに必要な接続先やポート番号は、RS2 Plus アカウントのダッシュボードにも表示されています。

スナップショット ¶

Gehirn RS2 Plus では、ゲヒルンが自社の事業継続のために開発・採用しているデータ保護の仕組みを使用して、すべてのアカウントのデータを自動的に多重バックアップしています。

そのひとつにスナップショットがあります。スナップショットを使用することで、人為的なミス、ソフトウェア バグなどによるデータ消失を数秒でリカバリできます。スナップショットは、お客様の任意のタイミングで取得できるほか、自動取得のサイクルは最短 30 分からお客様が設定できます。

なお、スナップショットの保存や復元に料金はかかりません。お客様の都合に合わせて、いつでも無料で保存や復元ができます。また、スナップショットのデータは、特別な領域に保存され、お客様のディスク領域とは別に管理されています。そのため、スナップショットを保存した場合でもお客様のディスク領域が圧迫されたり、容量が減ることはありません。

スナップショットの保存間隔 ¶

スナップショットは、お客様が設定せずとも自動で定期的に保存されます。保存されたスナップショットは自動的に世代管理が行われ、最大で 12 世代保存されます。

スナップショットの保存間隔を 30 分に設定した場合は 12 世代分の 6 時間前までのデータが保護されます。最長の 1 日間隔に設定した場合には 12 日前までのデータが保護されます。デフォルトでは 8 時間に設定されており、1 日 3 回、4 日前までのデータが保護されます。保存間隔は、データの更新頻度と保存期間のバランスに合わせてお客様が設定することができます。

ロールバック ¶

スナップショットをロールバック(復元)すると、RS2 Plus アカウントの仮想マシンが再起動します。復元中は、お客様のアカウントにアクセスできなくなるため、Web サイトへのアクセスが行えないほか、実行中のプログラムが終了します。

ロールバックは通常、数秒のうちに完了し、過去のデータをもった仮想マシンが起動し直されます。

また、過去のスナップショットにロールバックしても、それより新しいスナップショットは消えることなく引き続き使用できます。そのため、ロールバック操作前に一旦、最新のスナップショットを保存しておき、過去のスナップショットにロールバックしてデータを救出したのちに、最後に手動で保存したスナップショットに再びロールバックすることもできます。

プロセス ¶

Gehirn RS2 Plus では常駐プログラムが許可されています。常駐プログラムの支援機能として、プロセス機能があります。1 つのアカウントのなかに複数のプロセスを構成することができます。構成できるプロセスの数に制限はありません。

プロセス機能を使用することで、RS2 Plus アカウントの仮想マシンが再起動したときや、プログラムが異常終了したときに、プロセスを自動的に再起動するよう設定できます。

また、常駐プログラムを Web コンソール、API、コマンドラインから操作することができます。

ログ管理 ¶

プロセス機能は、実行しているプロセスが標準出力、標準エラー出力する内容をログ ファイルに記録します。ログは /var/log/process/ ディレクトリに [プロセス名].stdout.log と [プロセス名].stderr.log として記録されています。標準出力と標準エラー出力のそれぞれのログが、最大 10MB を 10 世代まで保存し、以後は自動的にローテーションします。

注意

ログ ファイルは同じ RS2 Plus アカウント内のすべての UNIX ユーザがアクセスできます。ログにデバッグ情報や機密情報を出力している場合には注意が必要です。

参考

お客様がログ溢れを心配したり、ログの管理を行ったりする必要はありませんが、最大 10 世代までしか保存されないため長期のログの記録や監査目的での保存はお客様が行う必要があります。

supervisorctl コマンド ¶

コマンドライン上で次のコマンドを使用することで SSH アクセス中にプロセスの操作を行うことができます。

注意

supervisorctl コマンドはすべての UNIX ユーザがアクセスできます。そのため、他の UNIX ユーザからプロセスの起動や終了を操作されるおそれがあります。信頼できない利用者に UNIX ユーザを作成しないでください。

- ステータスの確認

supervisorctl statusもしくはsupervisorctl status プロセス名- プロセスの起動

supervisorctl start プロセス名- プロセス ログの確認

supervisorctl tail プロセス名- プロセスの再起動

supervisorctl restart プロセス名- プロセスの終了

supervisorctl stop プロセス名

チュートリアル ¶

このセクションでは、操作のチュートリアルについて紹介します。

ライセンス ¶

本サービス内で使用しているソフトウェア ライセンス情報です。